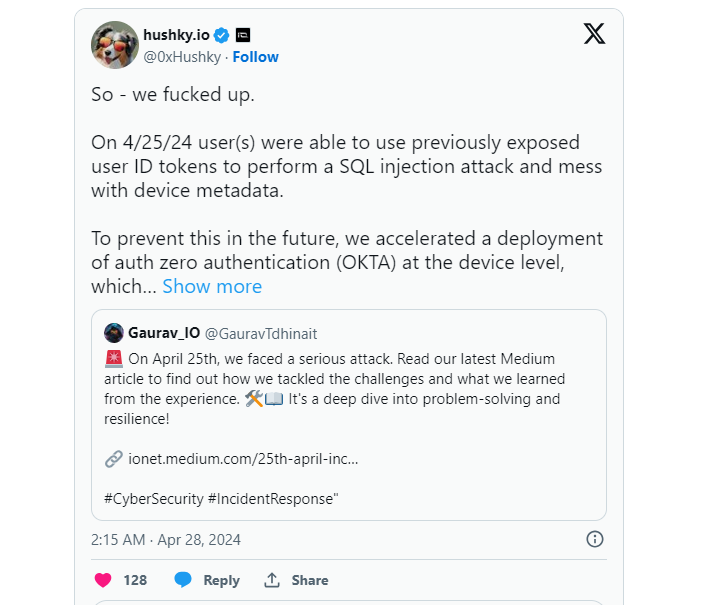

Merkezi olmayan fiziksel altyapı ağı (DePIN) Io.net’in güvenliği kısa süre önce bir siber saldırı ile ihlal edildi. Kötü niyetli kullanıcılar, açıkta kalan kullanıcı kimliği belirteçlerinden yararlanarak bir SQL enjeksiyon saldırısı gerçekleştirdi. Bunun sonucunda GPU ağındaki cihaz meta verilerinin değiştirilmesi yasadışı hale geldi.

Io.net’in CISO’su (baş bilgi güvenliği yöneticisi) Husky.io, yamalar ve iyileştirmelerle ağı kilitleyerek hemen yanıt verdi. GPU’larının güçlü izin katmanları nedeniyle, GPU’ların gerçek donanımı saldırıdan kurtuldu.

25 Nisan 07:27:43 ile 07:29:05 arasında GPU metadata API’sinde yazma işlemleri artarak ihlal tespitini ve alarm aktivasyonunu tetiklemişti.

Güvenlik önlemleri arasında API’lere SQL sorguları enjekte etmeyi daha karmaşık hale getirmek ve yasadışı girişimleri daha iyi belgelemeye yardımcı olmak yer alıyordu. Evrensel yetkilendirme belirteçlerinin sorunlarını tamamlamak için OKTA ile Auth0 kullanılarak kullanıcıya özel bir kimlik doğrulama çözümü derhal devreye alındı.

Ayrıca, tedarik gücü katılımcılarında beklenen azalma, bu güvenlik yaması güncellemesinin ödül programı anlık görüntülerinden birinin meydana geldiği sırada gerçekleşmesi nedeniyle daha da kötüleşti. Meşru GPU’lar yeniden başlatılıp güncellenmediği için uptime API’sini kullanamadılar ve bu da aktif GPU bağlantılarının sayısının 600.000’den 10.000’e düşmesine neden oldu.

Bu sorunlara yanıt olarak, tedarik tarafının katılımını teşvik etmek için Mayıs ayında Ignition Rewards Season 2’yi başlattık. Cihaz yükseltmeleri, yeniden başlatmalar ve yeniden bağlantılarla ilgili tedarik zinciri işbirliği sürekli bir süreçtir.

Io.net API Güvenlik Açığı Ortaya Çıktı

Saldırganın sorunu, sahte GPU’ları tespit etmek için kullanılan proof-of-work (PoW) yöntemindeki kusurlardı. Saldırı taktikleri, olaydan önce bile uygulanan tüm agresif güvenlik önlemlerinin bir sonucu olarak yoğunlaştı ve böylece sürekli güvenlik araştırması ve ilerleme ihtiyacını kanıtladı.

Saldırganlar, içeriği Giriş/Çıkış Gezgini’nde sunmak için bir API’deki güvenlik açığından yararlandı. Dolayısıyla bu süreçte, cihaz kimliği aramaları sonucunda kullanıcı kimlikleri açığa çıkmıştır. Veriler, olaydan birkaç hafta önce bazı kötü niyetli saldırganlar tarafından veritabanına aktarılmıştı.

Saldırganlar, geçerli bir evrensel kimlik doğrulama belirteci kullanarak kullanıcı düzeyinde kimlik doğrulamaya ihtiyaç duymadan cihaz meta verilerini değiştirmelerine olanak tanıyan ‘worker-API’ye girmeyi başardılar.

Husky.io, tehditlerin erken tespiti ve etkisiz hale getirilmesi için kamuya açık uç noktaların sürekli olarak tam olarak değerlendirilmesini ve sızma testlerinin yapılmasını vurguladı. Engellere rağmen, platformun çalışır durumda kalması ve ayda yüz binlerce işlem saati sunabilmesi için ağ bağlantısını yeniden inşa etmeye ve arz tarafı katılımını teşvik etmeye devam ediyoruz.

Io.net, AI ve ML tekliflerini geliştirmek için Mart ayında Apple silikon çip teknolojisini entegre etmek istedi.

Konu ile ilgili yorumlarınızı bize yazabilirsiniz. Ayrıca, bu tarz bilgilendirici içeriklerin devamının gelmesini isterseniz, bizleri Telegram, Youtube ve Twitter kanallarımızdan takip edebilirsiniz.